Zero Trust

Never Trust, Always Verify

Was ist Zero Trust?

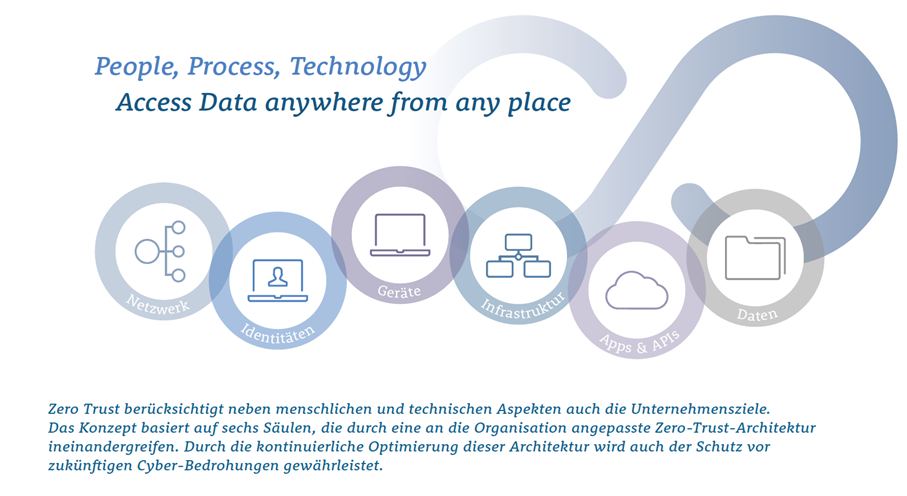

Das Zero Trust-Modell ist ein Sicherheitskonzept, das davon ausgeht, dass kein Benutzer, Gerät oder Prozess innerhalb oder außerhalb des Netzwerks automatisch vertrauenswürdig ist. Es basiert auf der Idee, dass alle Zugriffsversuche streng überprüft und autorisiert werden müssen, unabhängig von ihrer Herkunft oder Position. Zero Trust setzt auf kontinuierliche Überprüfungen und Authentifizierung, um potenzielle Bedrohungen zu minimieren und die Sicherheit zu verbessern.

Was unterscheidet Zero Trust von herkömmlichen Sicherheitskonzepten?

Zero Trust revolutioniert die Art und Weise, wie Sicherheit in Netzwerken betrachtet wird. Das traditionelle Vertrauensmodell wird herausgefordert und auf konsequente Überprüfungen und Kontrollen gesetzt, um die Netzwerksicherheit zu erhöhen.

Traditionelle Sicherheitsansätze verlassen sich oft auf die Sicherung eines äußeren Netzwerkperimeters durch Firewalls und andere Sicherheitslösungen. Sobald ein Angreifer oder ein böswilliger Insider diese äußere Schutzhülle überwunden hat, kann er sich unerkannt im Netzwerk ausbreiten, auf sensible Daten zugreifen, weitere Systeme kompromittieren und die Auswirkungen des Angriffs verstärken. Abwehrmaßnahmen werden erschwert und potenzielle Schäden erhöht.

Warum ist Zero Trust notwendig?

Die Verbreitung von mobilem Arbeiten und Cloud-Services hat zu einer Entstehung verteilter und dynamischer IT-Umgebungen geführt, die die Erkennung und Abwehr fortschrittlicher Cyberangriffe zunehmend erschweren.

Herkömmliche technische Sicherheitsmaßnahmen wie Firewalls, Malware-Scanner und URL-Filter sind nicht mehr ausreichend, um die kritischen IT- oder OT-gestützten Geschäftsprozesse angemessen zu schützen.

Zero Trust in der Praxis

Weil es in einem Zero-Trust-Modell keine grundsätzlich vertrauenswürdigen Geräte oder Schnittstellen, keine statische Zuordnung in sichere oder unsichere Netzwerksegmente mehr gibt, wird dynamisch auf Grundlage einer Security Policy entschieden, ob ein Endgerät oder Nutzer vertrauenswürdig ist. Die Einhaltung dieser Richtlinie wird kontinuierlich überwacht, wobei Abweichungen sofort erkannt und bei Bedarf (automatisiert) mitigiert werden.

Durch den Einsatz moderner Technologien wie Security Service Edge (SSE) und Zero Trust Network Access (ZTNA) lässt sich dieses umfassende Sicherheitsniveau auch in zeitgemäßen Arbeitsplatzkonzepten realisieren. Gleichzeitig wird eine hohe Benutzerfreundlichkeit für verteilte IT-Services gewährleistet.

Eine Zero Architektur ist eine umfassende und adaptive Architektur zur Erhöhung der Resilienz gegen Cyber-Bedrohungen wie Ransomware oder zielgerichtete Angriffe. Nach erfolgreicher Konzeption und Umsetzung kann zugleich die Benutzerfreundlichkeit beim Zugriff auf IT-Services erhöht werden.

Gerne unterstützen wir Sie bei der Planung und Einführung einer Zero Trust Architektur.

Sie haben Fragen?

Falls Sie mehr zu diesem Thema erfahren möchten, freue ich mich über Ihre Kontaktaufnahme.

Zum Kontaktformular